Para que ocorra o transporte de dados nas condições descritas, precisamos alcançar quatro objetivos importantes:

| a) Confidencialidade dos dados | b) Integridade dos dados | c) Não repúdio do emissor | d) Autenticação da mensagem |

|---|---|---|---|

| garantia de que a mensagem não poderá ser interpretada por origens não autorizadas; | garantia de que o conteúdo da mensagem não foi alterado durante a transmissão entre o emissor e o receptor; | o emissor não poderá repudiar o envio da mensagem, ou seja, dizer que ele não enviou a mensagem questionada, com embasamento legal; | garantia de que a mensagem foi enviada por uma fonte autêntica e será entregue a um destino autêntico. |

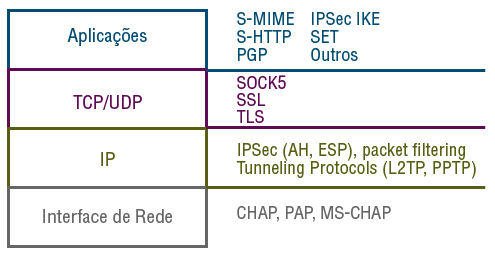

Vamos recordar o modelo TCP/IP, com 4 camadas para classificar as tecnologias de VPN. Na ilustração, as camadas do modelo TCP/IP e as respectivas aplicações de tecnologias de VPN.

Fonte: Internet, 2015.

Ao se fazer o estudo do Modelo OSI em comparação com a tecnologia VPN, as camadas de Apresentação e de Sessão do modelo OSI não possuem correspondência com a tecnologia VPN. No final, recaímos no modelo TP/IP com pequena diferença na camada de enlace e física.

Copyright © 2016 AIEC.